-------- ".$mkcms_name." 敬上

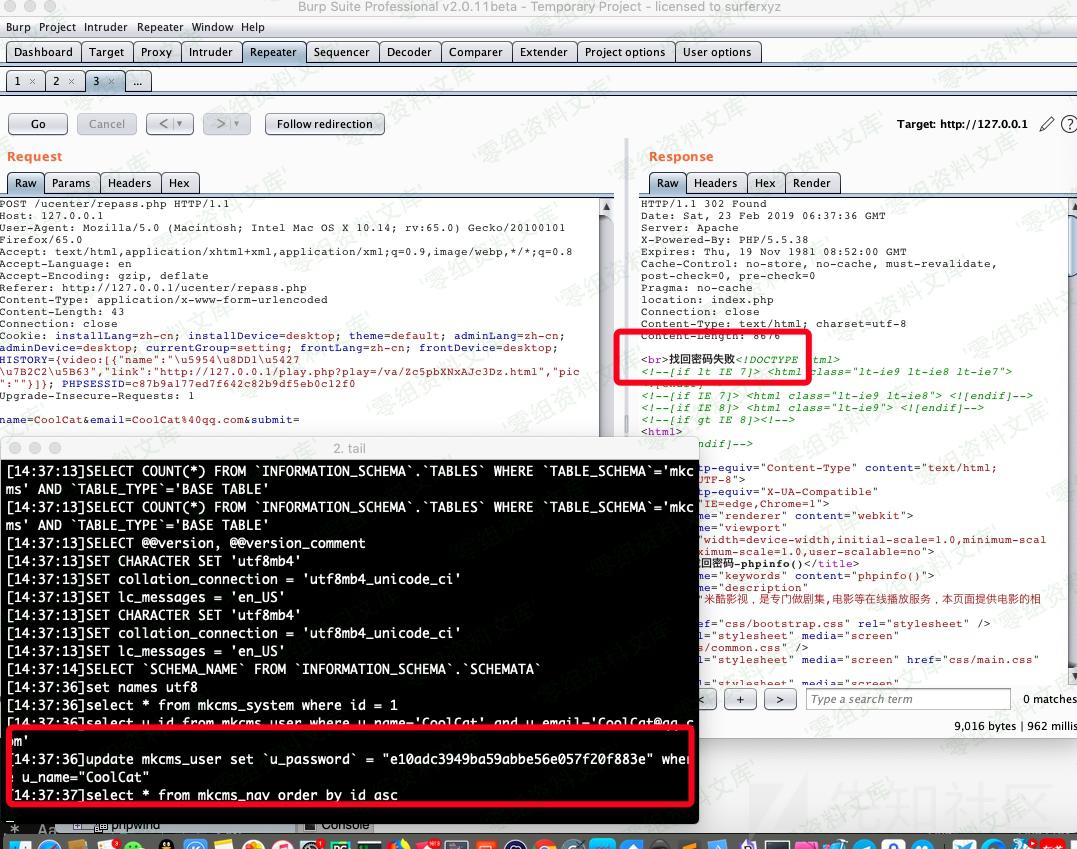

"; // sendmail方法 // 参数1是收件人邮箱 // 参数2是发件人邮箱 // 参数3是主题(标题) // 参数4是邮件主题(标题) // 参数4是邮件内容 参数是内容类型文本:text 网页:HTML $rs = $smtp->sendmail($email, $smtpMail, $emailTitle, $emailBody, $mailType); if($rs==true){ echo ''; }else{ echo "找回密码失败"; } } } } ?> 本质上来说此处是一个逻辑问题,程序未通过邮箱等验证是否为用户本身就直接先在第13-14行把用户密码重置为`123456`了,根本没管邮件发送成功没有。  ### poc > 构造如下poc.html,并访问poc.html,然后用123456密码登录即可 参考链接 -------- > https://xz.aliyun.com/t/4189\#toc-1 > > https://cisk123456.blogspot.com/2019/04/mkcms-v50.html